Ransomware: Milliardenverluste und kein Ende in Sicht

Im digitalen Zeitalter sind Cyberangriffe nicht mehr nur das Werk einzelner Hacker, die in dunklen Kellern sitzen und mit einigen Mausklicks Unheil anrichten. Stattdessen haben sich Cyber-Attacken zu einem organisierten Geschäft entwickelt, das in vielen Fällen staatlich unterstützt oder gar koordiniert wird. Und die Zahlen sprechen eine deutliche Sprache: Die Cyberangriffe sind auf dem Vormarsch und nehmen jährlich zu.

Rasant wachsende Cyberkriminalität

Nach Angaben der Polizei steigen die strafrechtlich erfassten Delikte im Bereich der Cyberkriminalität kontinuierlich an. Im Jahr 2022 waren es insgesamt 396.184 Fälle mit dem Tatmittel Internet. Diese Zunahme lässt sich nicht nur auf die verbesserte technologische Fähigkeit zur Erfassung solcher Straftaten zurückführen, sondern vor allem auf die immer raffinierteren und vor allem skalierbaren Angriffsmethoden der Cyberkriminellen. Zum Teil werden Angriffe auf IT-Systeme bereits als Dienstleistung über das Darknet angeboten.

Finanzielle Auswirkungen der Cyberkriminalität

Die finanziellen Auswirkungen dieser zunehmenden Bedrohung sind enorm. Laut Bitkom entstand durch Cyberkriminalität im Jahr 2022 ein Schaden von 202,7 Milliarden Euro. Dies ist eine gewaltige Summe, die die Auswirkungen solcher Verbrechen auf die Wirtschaft verdeutlicht.

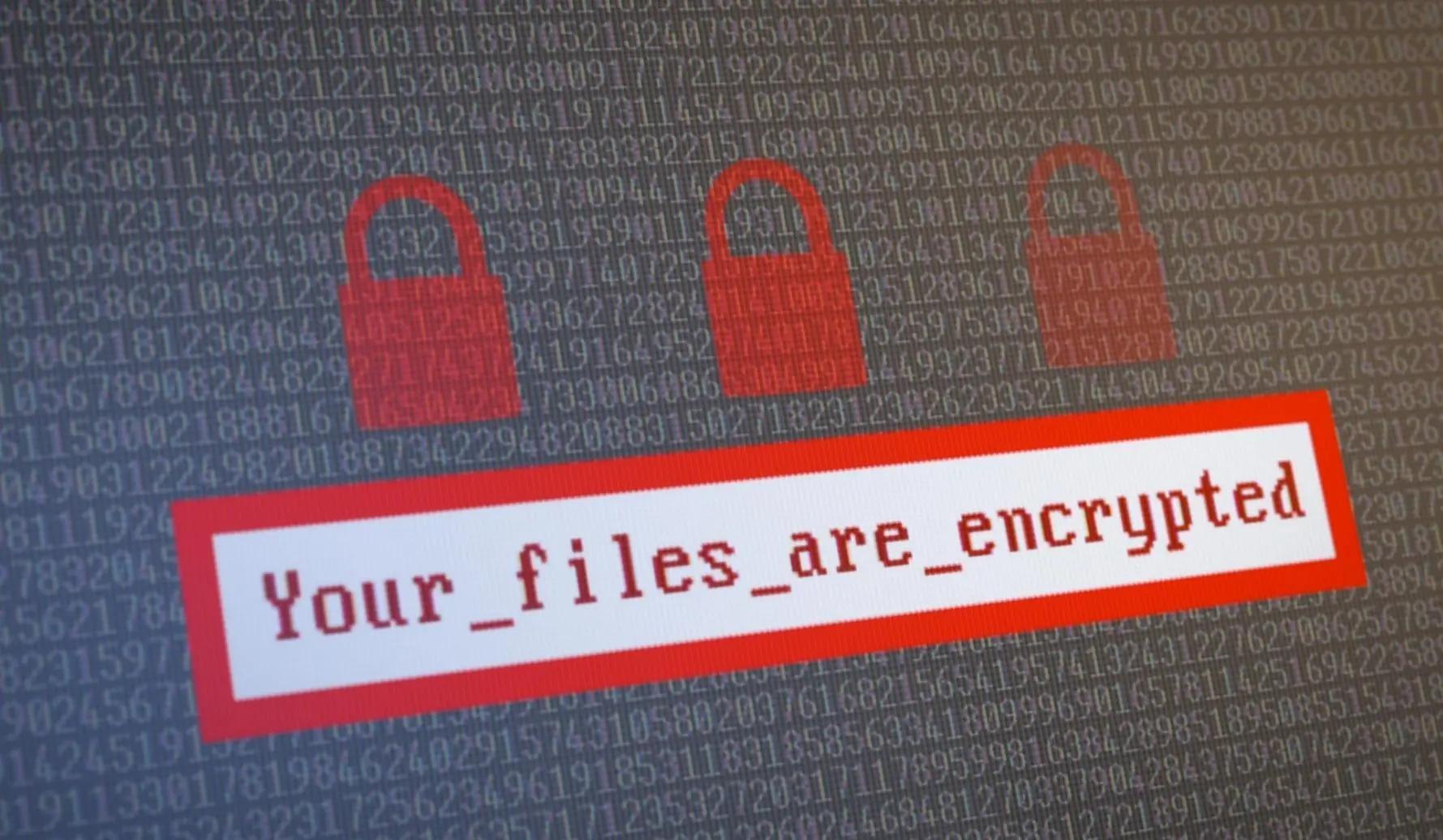

Ransomware als wachsende Bedrohung

Ein Großteil der Unternehmen in Deutschland betrachtet Ransomware-Attacken als bedrohlich. Tatsächlich schätzen 59 % von ihnen die Gefahr als sehr bedrohlich ein. Doch was ist Ransomware eigentlich? Laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) handelt es sich dabei um Schadprogramme, die den Zugriff auf Daten und Systeme einschränken oder verhindern. Die Cyberkriminellen fordern dann in der Regel ein Lösegeld (engl. “ransom”) für die Wiederherstellung des Zugangs. Ransomware-Attacken machen laut einer EY Sudie 26 % aller Cyberangriffe in Deutschland aus, was ihre Bedeutung und Gefährlichkeit unterstreicht.

In der Regel werden Ransomware-Attacken von organisierten Gruppen verübt, die auch staatlich gefördert oder koordiniert sein können. Das hohe Maß an technischen Fertigkeiten dieser Angreifer trifft auf die meist unzureichenden technischen Fertigkeiten ihrer Opfer. Diese Tatsache macht es schwierig, die Täter zu identifizieren und zur Rechenschaft zu ziehen. Sie können praktisch überall auf der Welt sitzen und ihre Attacken mit einer Vielzahl von Techniken und Taktiken durchführen und im Anschluss ihre Spuren verwischen.

![]()

Angriffsvektor: Social Engineering

Bei der vorrangegangenen Grafik stellt sich die Frage, wie beschäftigte unbeabsichtigt Teil einer Cyberattacke werden können. Einer der größten Angriffsvektoren für Ransomware ist das sogenannte Social Engineering, insbesondere Phishing. Phishing bezeichnet eine Methode, bei der die Angreifer versuchen, über manipulative E-Mails oder Webseiten an vertrauliche Daten zu gelangen. In den meisten Fällen geben sie sich als vertrauenswürdige Organisationen oder Personen aus und versuchen so, ihre Opfer zur Herausgabe von Informationen oder zur Durchführung bestimmter Aktionen zu bewegen, die ihr System gefährden. In der Vergangenheit setzten die Angreifer meist auf die „Spray and Pay“ Methoden, was bedeutet, dass eine große Anzahl an nicht zielgerichteten Mails an möglichst viele Opfer versandt wurde. Die Hoffnung der Angreifer war hier, dass sich wenigstens einige der Adressaten dazu bewegen lassen, eine der gewünschten Handlungen durchzuführen. Diese konnte daraus bestehen, dass die Opfer auf einen Link klicken, oder Geld zu überweisen. Eine der bekanntesten dieser Attacken ist der „nigerianische Prinz“. Moderne Phishing-Attacken werden jedoch immer zielgerichteter und lassen sich durch den Einsatz von KI immer besser automatisieren. Dadurch lassen sich Phishing-Mails immer schwerer von regulären Mails unterscheiden.

Abwehr von Phishing-Angriffen

Es stellt sich nun die Frage, wie man sich gegen Phishing und somit auch gegen Ransomware schützen kann. Ein Schlüssel zur erfolgreichen Abwehr einer Phishing-Attacke ist die Schulung und Sensibilisierung der Mitarbeiter. Denn oft sind es menschliche Fehler oder Unachtsamkeit, die ein System für eine Attacke anfällig machen. Deshalb ist es unerlässlich, dass Mitarbeiter in der sicheren Nutzung digitaler Systeme geschult werden und die Gefahren von Phishing und Ransomware kennen.

Die folgenden 6 Maßnahmen, können Mitarbeitern helfen, Phishing Mails zu identifizieren.

E-Mails mit ungewohnter Begrüßung

E-Mails von Freunden und Arbeitskollegen beginnen in der Regel mit einer informellen Anrede. E-Mails, die mit “Sehr geehrte/r XXX” beginnen, wenn diese Anrede normalerweise nicht verwendet wird und Nachrichten, die eine Sprache enthalten, die von Freunden und Arbeitskollegen nicht oft verwendet wird, stammen wahrscheinlich von einem Angreifer und sollten nicht beantwortet oder ausgeführt werden. Stattdessen sollten sie als wichtige Vorsichtsmaßnahme gegen Phishing dem IT-Sicherheitsteam der Organisation gemeldet werden.

Unstimmigkeiten in E-Mail-Adressen

Eine weitere Maßnahme ist das Überprüfen der E-Mail-Adressen der Absender, insbesondere wenn eine E-Mail-Adresse eines regelmäßigen Kontakts von der regulären E-Mail-Adresse abweicht. Durch den Vergleich der Absender-E-Mail-Adresse mit früheren E-Mails, die von derselben Person empfangen wurden, können Unstimmigkeiten erkannt werden.

Unstimmigkeiten in Links und Domainnamen

Links zu schädlichen Websites können leicht als echte Links getarnt werden. Daher ist es auch ratsam, den Mitarbeitern zu empfehlen, den Mauszeiger über einen Link in einer E-Mail zu bewegen, um zu sehen, welche Adresse aufpoppt. Wenn der erscheinende Link auf eine unbekannte Website hinweist, handelt es sich wahrscheinlich um eine Phishing-E-Mail.

Vorsicht vor verdächtigen Anhängen

Die gemeinsame Nutzung von Dateien am Arbeitsplatz erfolgt heute hauptsächlich über Kollaborationstools wie Dropbox, OneDrive oder SharePoint. Daher sollten E-Mails von Kollegen mit Dateianhängen mit Vorsicht behandelt werden, speziell, wenn die angehängte Datei eine unbekannte Erweiterung hat oder eine, die häufig zur Lieferung von Schadsoftware verwendet wird (.zip, .exe, .scr usw.).

Angriffsvektor Neugier

E-Mails, die zu schön sind, um wahr zu sein, verleiten die Zielpersonen dazu, einen Link anzuklicken oder einen Anhang zu öffnen, indem sie versprechen, dass sie davon profitieren werden. Auch wenn Angreifer Social Engineering verwenden, um die Neugier oder Gier des Ziels zu wecken, haben die beabsichtigten Zielpersonen in der Regel keinen Kontakt hergestellt. Diese E-Mails sollten sofort als verdächtig gekennzeichnet und gemeldet werden.

Datenabfragen oder Handlungsanweisungen

E-Mails, die Anmeldedaten, Zahlungsinformationen oder andere sensible Informationen anfordern, sollten immer mit Vorsicht behandelt werden. Durch die Anwendung der oben genannten Anti-Phishing Best-Practices sollten die Empfänger dieser E-Mails in der Lage sein zu bestimmen, ob sie eine Bedrohung darstellen, und entsprechend mit ihnen umgehen.

Bei allen der genannten Best Practices gilt: „Communication is key!“

Oftmals hilft eine kurze Nachfrage über einen zweiten Kanal per Telefon oder Chat beim vermeintlichen Absender die Richtigkeit der per Mail kommunizierten Informationen zu bestätigen. Auch ist es unerlässlich, dass Kollegen untereinander kommunizieren und sich über das Erhalten von Phishing Mails austauschen. Sollten mehrere Mitarbeiter dieselbe Art von Phishing Mails erhalten, sollte man einen gezielten Angriff auf das Unternehmen in Betracht ziehen.

Fazit

Ransomware stellt eine erhebliche und wachsende Bedrohung in der digitalen Welt dar. Die Schäden gehen in die Milliarden und die Auswirkungen können verheerend und teilweise Geschäfts-beendend sein. Durch Aufklärung und Schulung kann jedoch ein erster wichtiger Schritt zur Minimierung des Risikos unternommen werden. Es ist ein kontinuierlicher Kampf, aber einer, der geführt werden muss, um die Sicherheit der eigenen Daten und Systeme zu gewährleisten.