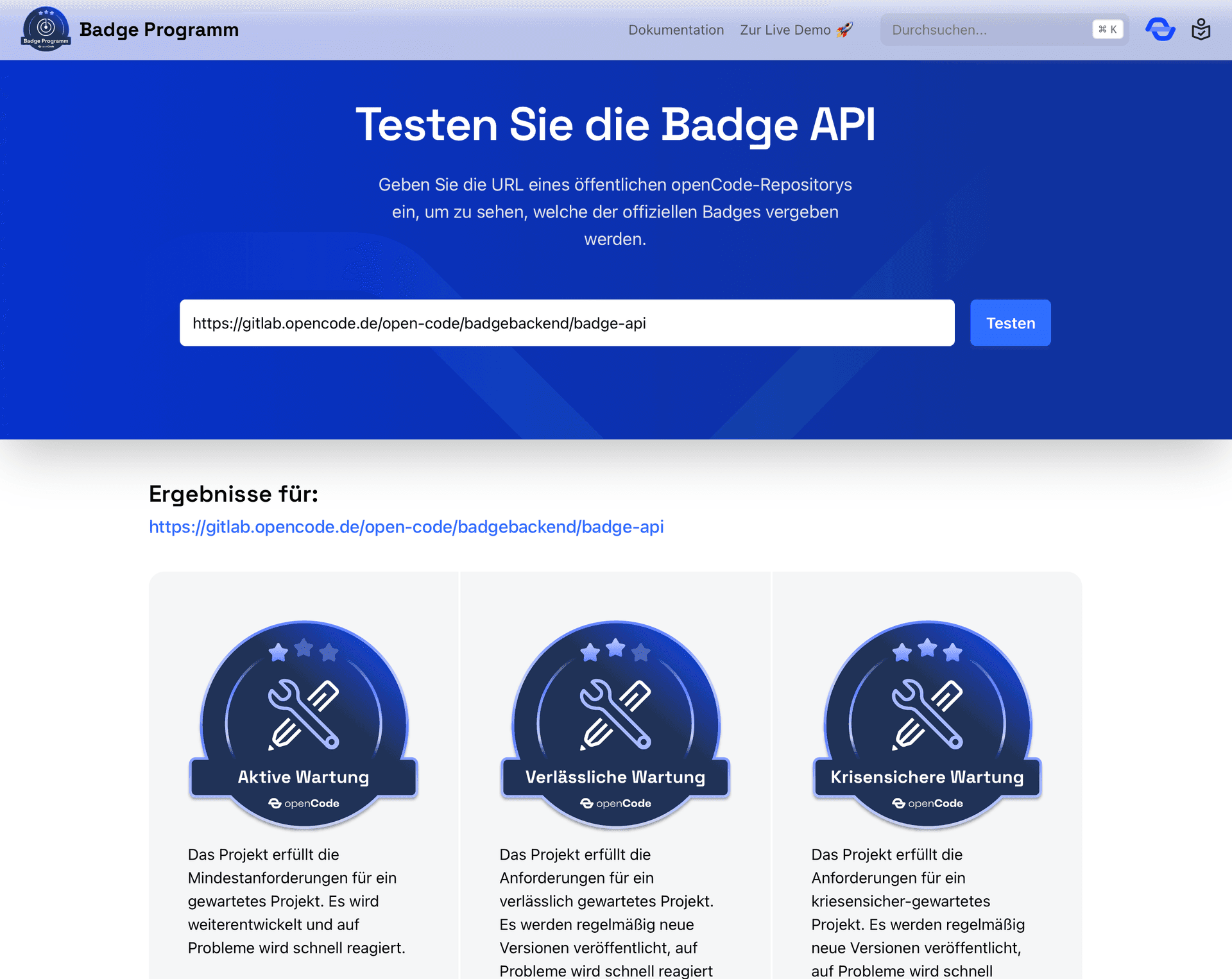

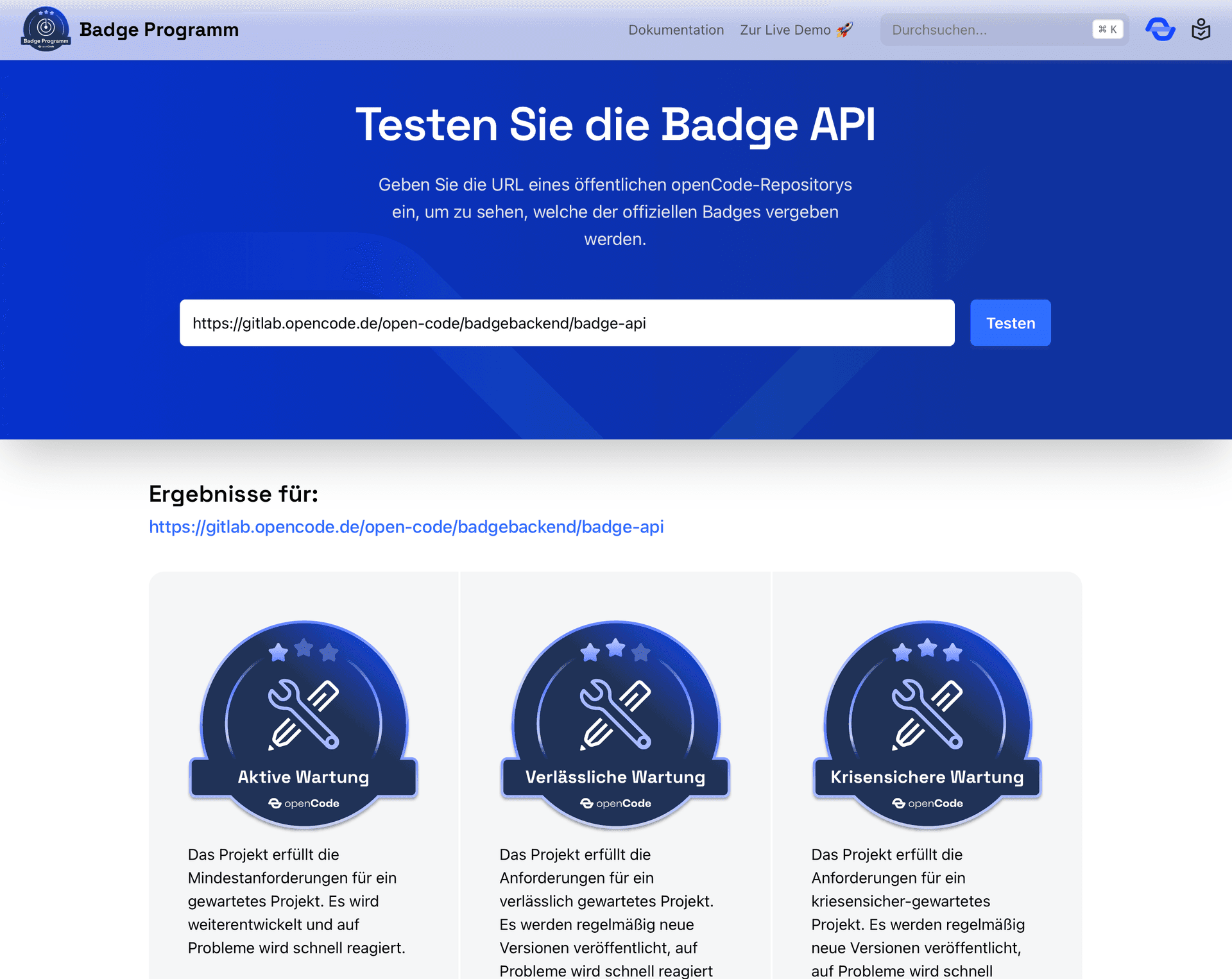

Badge Programm - Vertrauen in Open Source stärken

Das Badge Programm prüft openCode Repositories und vergibt Badges (Qualitätssiegel), die im openCode Softwarekatalog angezeigt werden.

Sichere Softwareentwicklung, Supply Chain Security, Kubernetes - Beratung und Hands-On Implementierung

Ihre Transformation zur sicheren Software

Profitieren Sie von unseren Beratungsdienstleistungen für Softwareprojekte: Von der ersten Idee bis zum fertigen Produkt begleiten wir Sie mit Expertise in Security by Design und AppSec. Gemeinsam automatisieren wir Security in Ihrer Entwicklung und sichern Ihre Software-Lieferkette ab. Audits unterstützen wir mit Secure Code Reviews.

Open Source IT-Strategie & technische Souveränität

Sicherheit durch Transparenz und Innovation - wir helfen Ihnen, Ihre IT- und Software-Sicherheit durch den Einsatz von Open Source zu verbessern und eigene Projekte mit der Community zu teilen. Wir begleiten Sie auf dem Weg zu einer technisch souveränen Organisation. Gemeinsam entwickeln wir nach höchsten Maßstäben und begenen den Herausforderungen der OSS Lieferkette.

Get Software Security and Compliance Done. With ease.

Als EntwicklerIn lieben Sie es, zu programmieren - wahrscheinlich nicht, sich mit der Einhaltung von Vorschriften herumzuschlagen. DevGuard bietet eine Checkliste für die Vorbereitung auf das nächste Release, priorisierte Aufgaben und ein vollständiges Audit-Protokoll.

Sie benötigen keine stundenlange Konfiguration oder Recherche. DevGuard bietet Ihnen eine vollständige OWASP DevSecOps-Pipeline, erweiterte Sicherheit in der Lieferkette und mehr. DevGuard ist tief in Ihre Entwicklungswerkzeuge (GitLab & GitHub) integriert.

Das Kernteam hinter DevGuard hat seinen Sitz in Bonn, Deutschland. Wir engagieren uns für Open Source. Besonders, wenn es um Sicherheit geht. DevGuard ist ein OWASP Incubating Project und steht unter der AGPL-3.0-Lizenz.

Peace of Mind

DevGuard ist eine SaaS oder Self-Hosted-Lösung, die in wenigen Minuten eingerichtet werden kann. Sie lässt sich in Ihre bestehende CI/CD-Pipeline integrieren.

Vulnerability Management & Einzigartige Sicht auf Ihre Software

DevGuard bietet Ihnen eine einzigartige Sicht auf Ihre Software-Lieferkette. Sie erhalten eine vollständige Übersicht über alle Abhängigkeiten und deren Sicherheitsanfälligkeiten. DevGuard erstellt automatisch SBOMs und VEX-Reports, die Sie für Ihre Compliance-Anforderungen benötigen.

Hier finden Sie eine Auswahl unserer Open Source Projekte, die wir in den letzten Jahren für Kunden in Projekten oder intern entwickelt bzw. gewartet haben. Diese Projekte sind Beispiele für unsere Expertise in der Entwicklung von Software und Tools, die auf Open Source Prinzipien basieren. Wir sind stolz darauf, diese Projekte mit der Community zu teilen und freuen uns darauf, wenn Sie sie ausprobieren und Feedback geben.

Das Badge Programm prüft openCode Repositories und vergibt Badges (Qualitätssiegel), die im openCode Softwarekatalog angezeigt werden.

Oh my Honeypot ist ein Open Source Projekt, das es ermöglicht, Daten über AngreiferInnen zu sammeln und diese in einem Dashboard darzustellen.

Die Document Writing Tools (DWT) sind CI-Components, die die Erstellung von PDF/UA und Webseiten aus Markdown automatisieren.